产品介绍

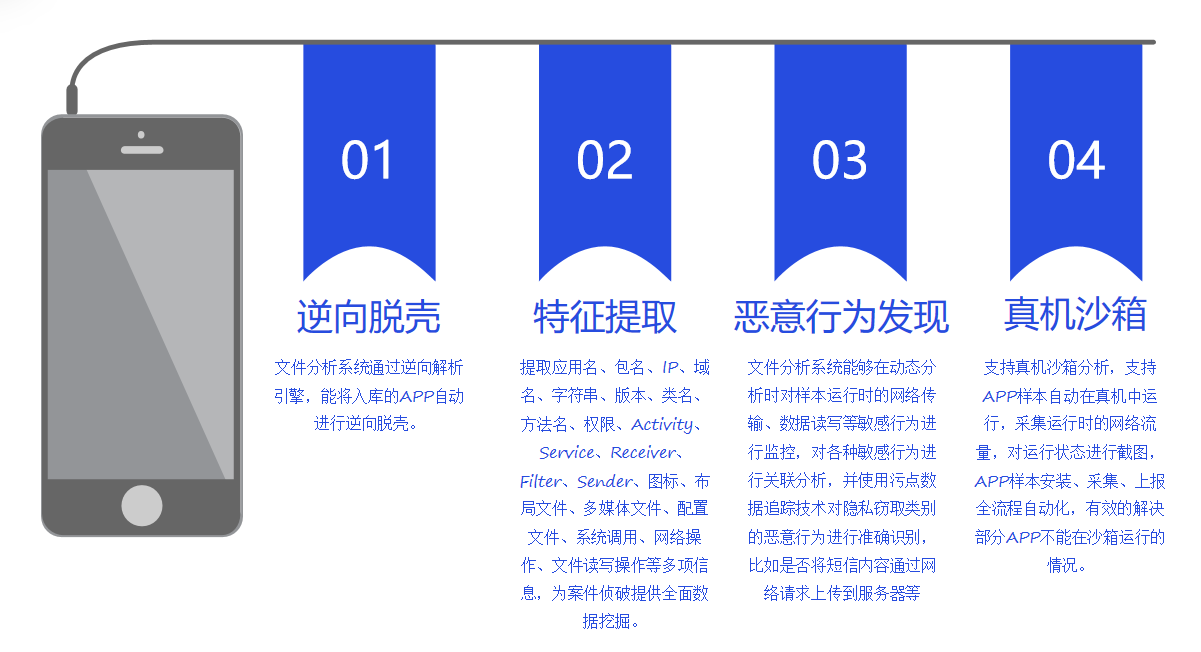

(1)通过汇聚APP样本,自动逆向脱壳、特征提取、静/动态分析,形成全面的APP元数据资源库。

(2)APP溯源,包括IP/域名、打包平台、打包时间、运营情况等落地信息。

(3)APP分析包括基本信息分析、打包证书分析、应用行为分析、病毒引擎分析等。

产品定位

功能定位:汇聚各类APP、提取各类APP信息,形成APP的元数据库,再根据数据形成线索挖掘、应用监控、关联分析等开放性、标准化的能力。

市场定位:主要适用于涉APP类的案件侦破场景。解决办案人员在APP分析效率低、分析能力门槛高的问题。

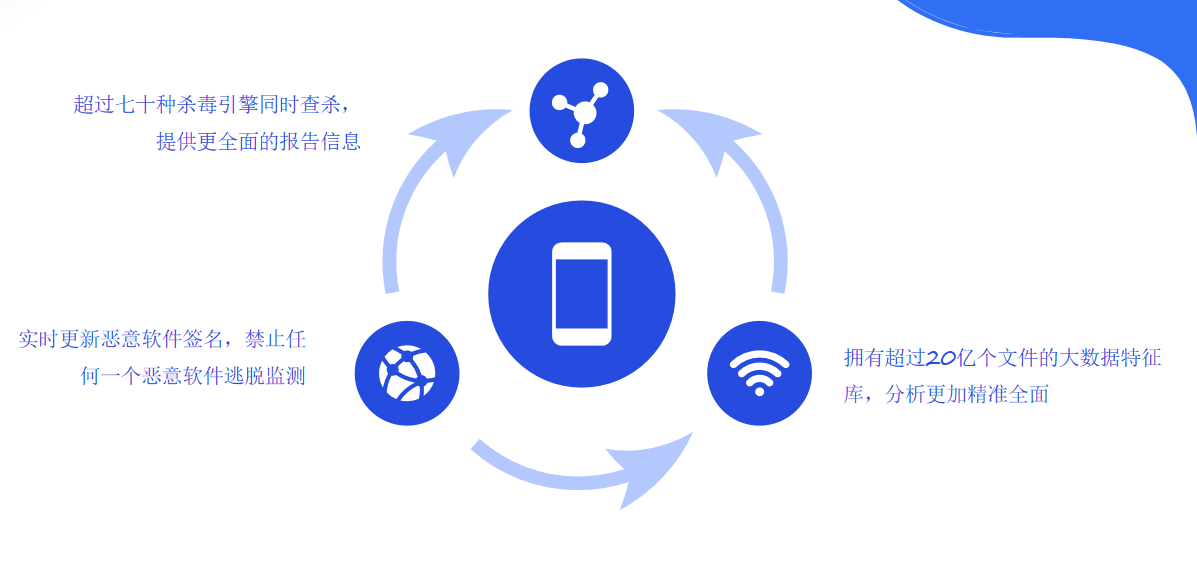

产品优势

附件:

文件分析系统使用视频

文件分析系统使用说明

1. 软件安装

1.1. 安装包安装

打开程序:文件分析系统1.0.0安装包.exe

稍等一会儿,软件将自动安装到系统程序默认安装目录,并自动打开软件

1.2. 绿色安装

打开并解压文件:文件分析系统1.0.0完整压缩包.zip,至想要软件安装的位置即可,然后打开解压后文件中的 文件分析系统.exe 文件进入程序

2. 软件使用

2.1. 插入秘钥UKey

将实体秘钥UKey插入电脑USB口中。

2.2. 打开软件

打开软件后会进入欢迎页面随后自动进入首页

2.3. 首页

2.4. 自动分析

自动分析会将文件上传到服务器,通过服务器的模拟环境对文件进行静态分析和动态分析。

将文件拖拽到自动分析按钮上,或点击自动分析按钮,并选择需要上传的文件,然后点击确定,等待文件上传完成即可自动进行分析,分析结果可以在分析报告查看。

2.5. 人工分析

当自动分析无法满足分析需求的时候,可以选择人工分析,上传文件后,技术服务人员将尽快对上传的文件进行分析和总结。

将文件拖拽到人工分析按钮上,或点击人工分析按钮,并选择需要上传的文件,然后点击确定,等待文件上传完成即可自动进行分析,分析结果可以在分析报告查看。

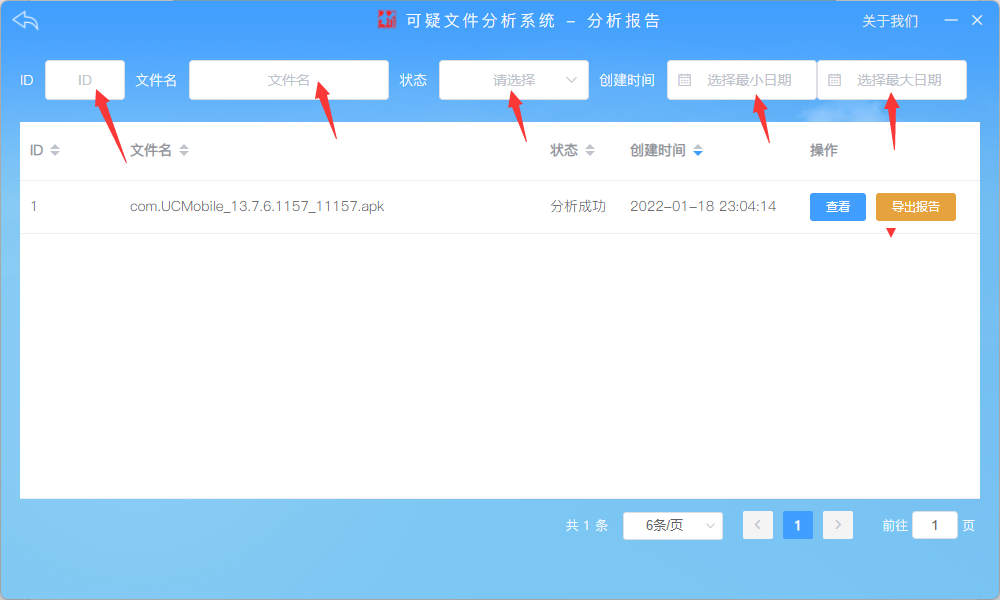

2.6. 分析报告

所有上传的需要分析的文件所生成的分析报告会在这里显示。

2.6.1. 条件搜索

当报告较多时,可以通过上方搜索框对报告进行条件搜索,条件包括报告ID,文件名,分析状态和分析报告创建时间范围,输入条件后将自动进行搜索。

2.6.2. 查看分析结果

(1)点击想要查看结果报告行末的查看按钮可以查看报告分析结果。

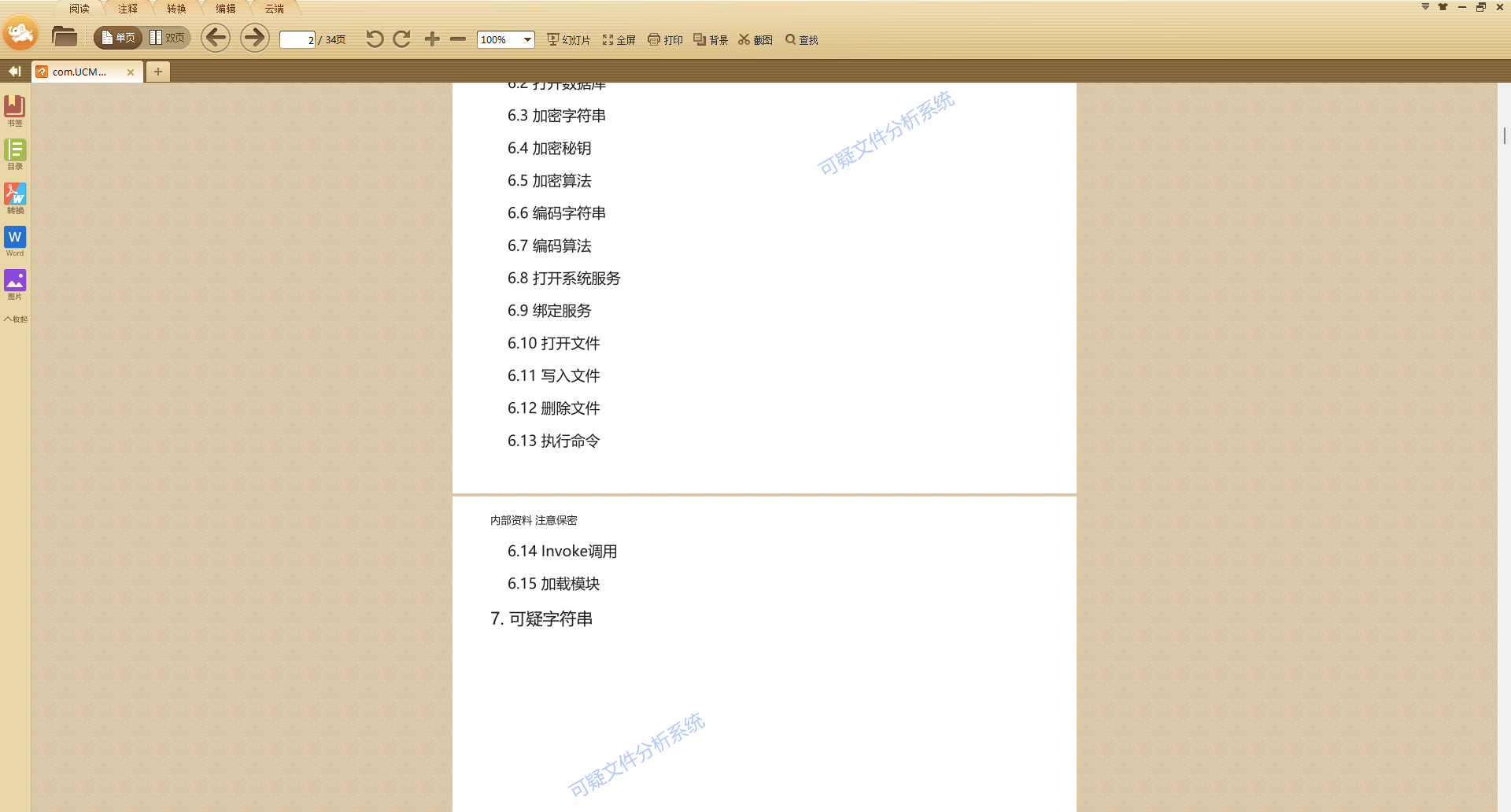

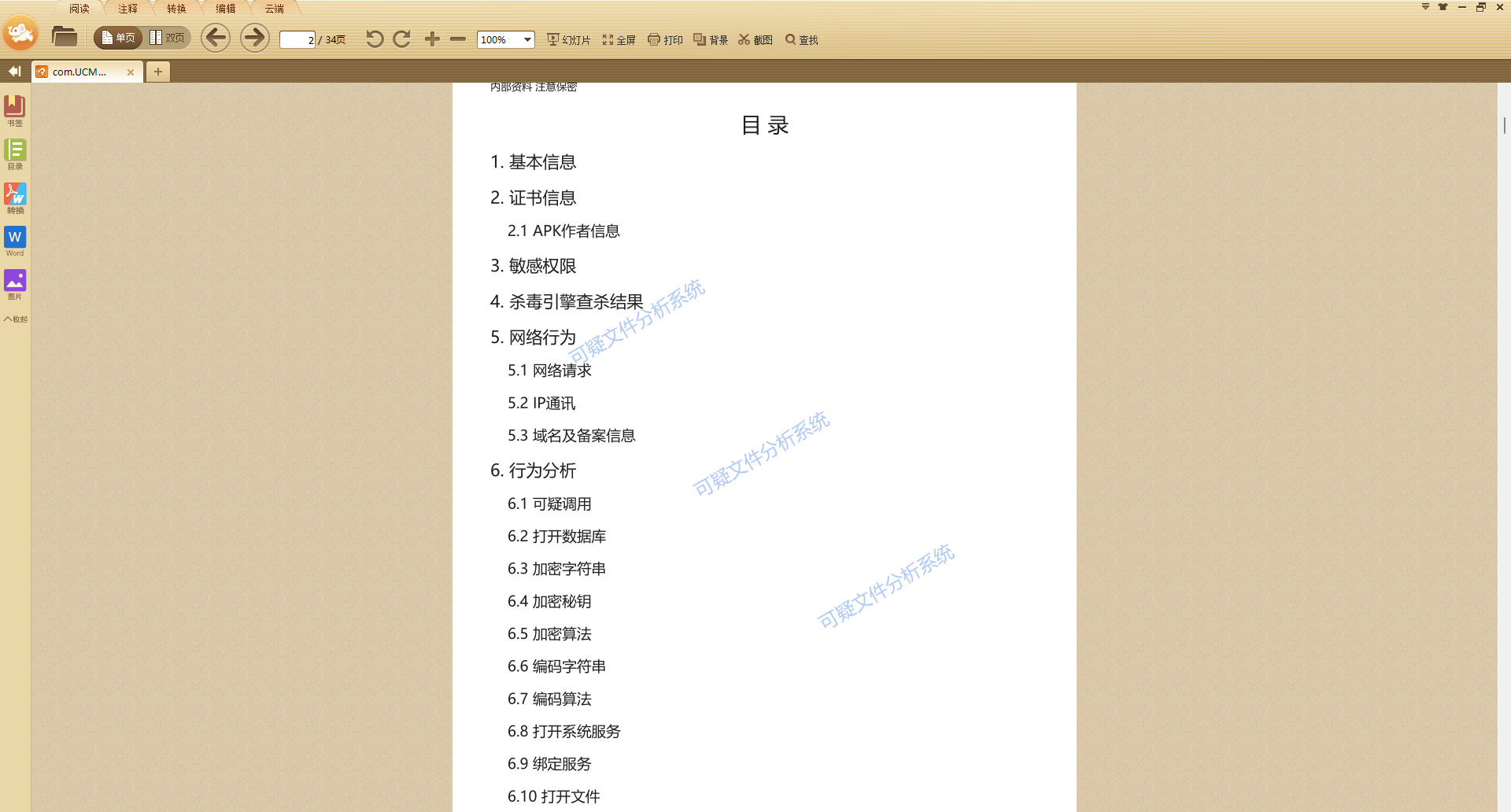

(2)分析结果包括报告信息、基本信息、证书信息、敏感权限、杀毒引擎查杀结果、网络行为和行为分析信息。其中网络行为和行为分析因为需要虚拟环境对文件进行运行才能获得结果,所以可能需要稍等一会儿才能得到结果。如果文件在虚拟环境运行失败或没有网络行为,网络行为选项卡将隐藏。

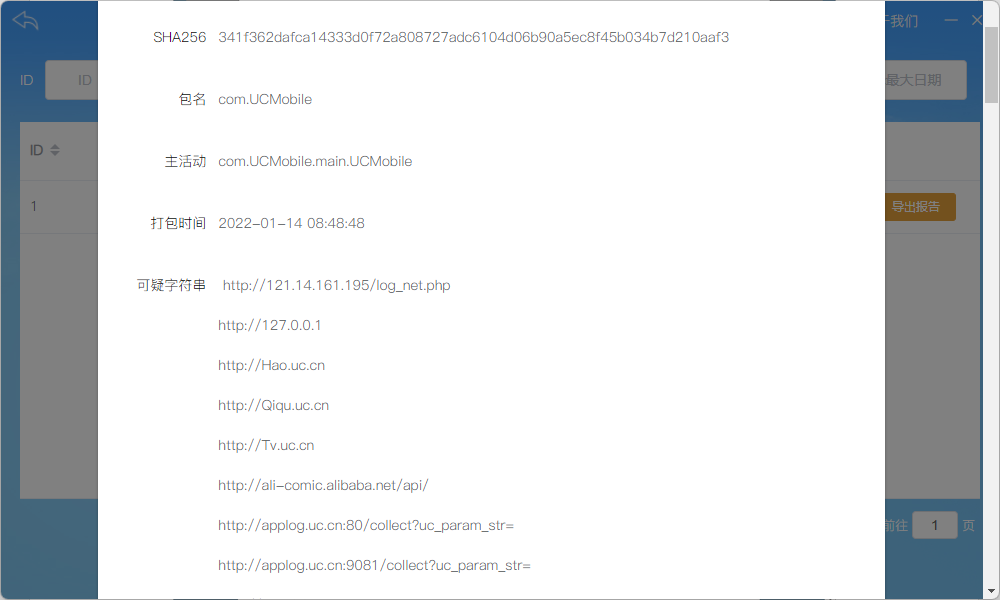

(3)报告信息包括文件名、文件MD5值、分析类型、分析状态和分析时间信息。

(4)基本信息包括文件名、文件大小、文件类型、文件MD5值、文件SHA1值、文件SHA256值、包名、主活动、打包时间和可疑字符串信息。若无可疑字符串则此值将被隐藏。

(5)证书信息包括证书持有者、证书颁发者、证书生效时间、证书失效时间和签名指纹信息,通过证书持有者可以得知其打包公司等信息。

(6)敏感权限包括其程序安装时或运行时所请求的相对敏感的权限信息,被标为危险的权限可能对用户隐私或数据造成损害,仅供参考。

(7)杀毒引擎查杀结果包含几十种全球常用杀毒引擎对文件的查杀结果。

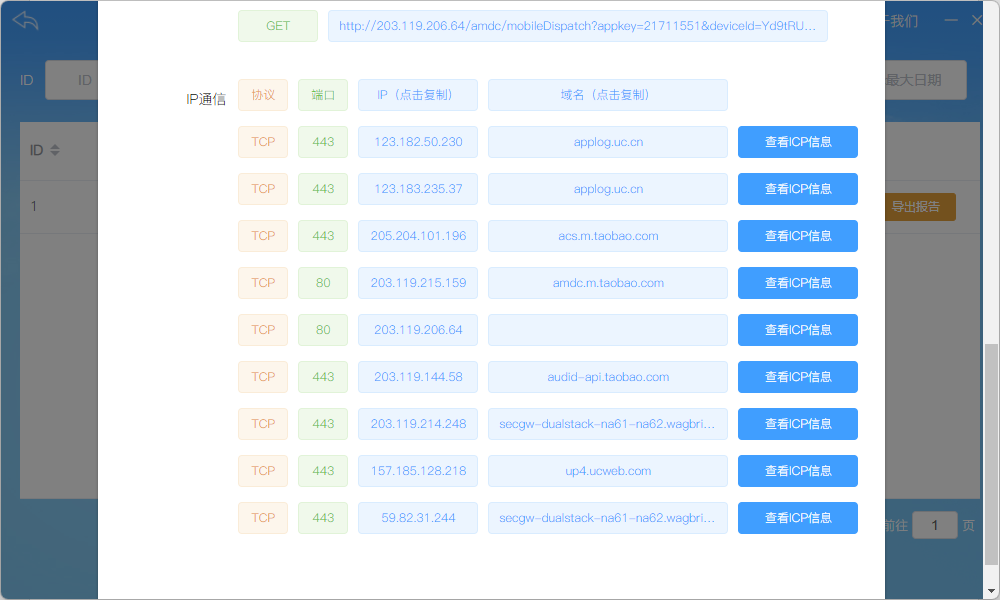

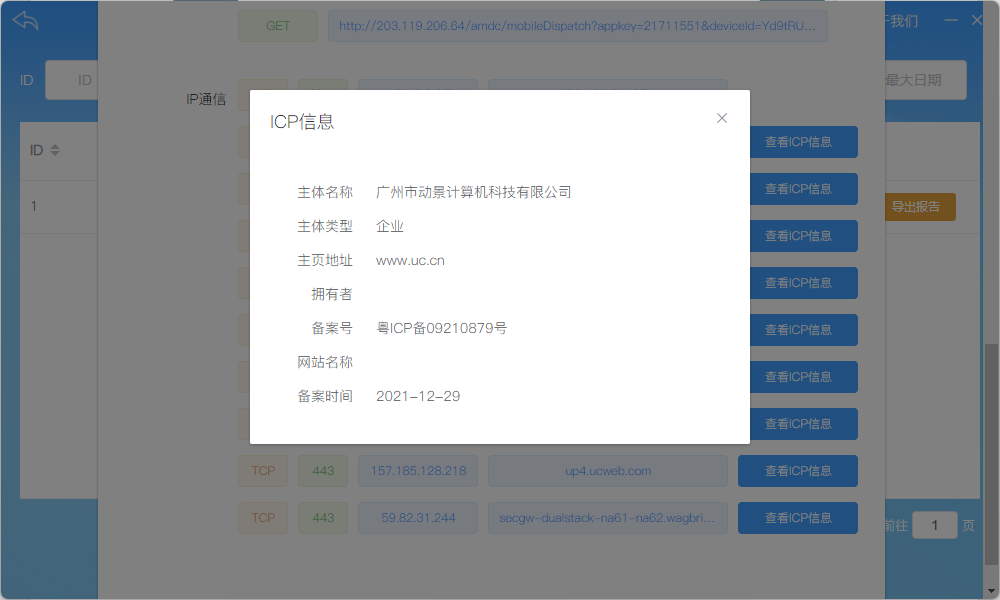

(8)网络行为包括网络请求和IP通信两部分,网络请求为其程序运行时发起的网络请求和请求方式,点击请求地址可以复制链接,IP通信为程序运行时发起的IP请求、请求端口和请求协议,系统通过IP反查追踪等技术获得其IP解析的主域名,通过点击后方的查看ICP信息,可以查询其域名具体的ICP信息,获取域名拥有者等信息。

(9)行为分析是系统通过对程序运行时的所有行为进行分析,获得程序的可疑调用、打开数据库、操作文件、执行系统命令、加密字符串及加密方式和秘钥、编码字符串及编码算法、打开的系统服务、绑定的服务、以及Invoke调用等信息。

2.6.3. 导出分析报告

点击需要导出的分析报告后方的导出报告按钮,选择导出文件位置,即可导出分析报告,报告包括在客户端内查看报告的所有信息。

售前咨询专员

售前咨询专员